OWASP, 2-3 yılda bir mobil uygulamaları üzerinde tespit edilen önemli zafiyetleri yayınlar. OWASP Testing Metodolojisi bu zafiyetlerin nasıl giderileceğine dair bir liste içerir. Bu...

Kategori: Siber Güvenlik

Olay müdahalesinin ne olduğunu keşfetmeden önce, bazı önemli terminolojileri inceleyelim.Saldırı vektörleri, saldırganların bir güvenlik açığına erişmek için kullandıkları yollardır.Başka bir deyişle, bir varlığa saldırmak...

Güvenlik, gerçek kişi, kurum ve ülkelerin maddi ve manevi varlıklarına yönelen/yönelebilecek tehditlere karşı tedbir alma işlemi olarak tanımlanabilir. Sistemleri ayaktatutan ve en önemli kaynak...

İnternet teknolojilerinin hızla geliştiği günümüzde, web sunucuları ve uygulamaları daha verimli, güvenli ve ölçeklenebilir hale getirmek için çeşitli araçlar ve teknolojiler kullanılmaktadır. Bu araçlardan...

Merhaba Arkadaşlar,Siber güvenlik alanında uzmanlaşmak isteyen herkesin kullandığı ortak işletim sistemlerinden olan Kali Linux üzerindeki en sık kullanılan araçların ne işe yaradığı açıklamalarıyla ufak...

Adım 1: UTM'i İndirme ve Kurma UTM'i resmi web sitesinden (https://getutm.app/) indirin. İndirilen dosyayı açın ve UTM uygulamasını "Uygulamalar" klasörüne sürükleyerek kurun. Adım 2:...

ITIL, "Information Technology Infrastructure Library"nin kısaltmasıdır ve bir IT hizmet yönetimi çerçevesidir. ITIL, IT hizmetlerinin planlanması, uygulanması, desteklenmesi ve sürekli iyileştirilmesi için bir dizi...

Bilgi güvenliği, günümüz dijital çağında işletmeler için vazgeçilmez bir öneme sahiptir. Siber tehditlerin artmasıyla birlikte, şirketlerin hassas bilgilerini korumak ve müşteri güvenini sağlamak daha...

Öğrenmesi ve Anlaması Zor mu? Bilgisayar korsanlığı çok fazla pratik gerektirse de, bunları öğrenmek o kadarda zor değildir. Nasıl kullanılacağını bildiğiniz sürece bilgisayarınız varsa...

Bildiğiniz gibi Shodan sunucuların google arama motoru olarak lanse ediliyor ama bir farkla bu arama motorunda açıklı sunucuları kolayca çeşitli arama kalıplarıyla tespit edebilirsiniz....

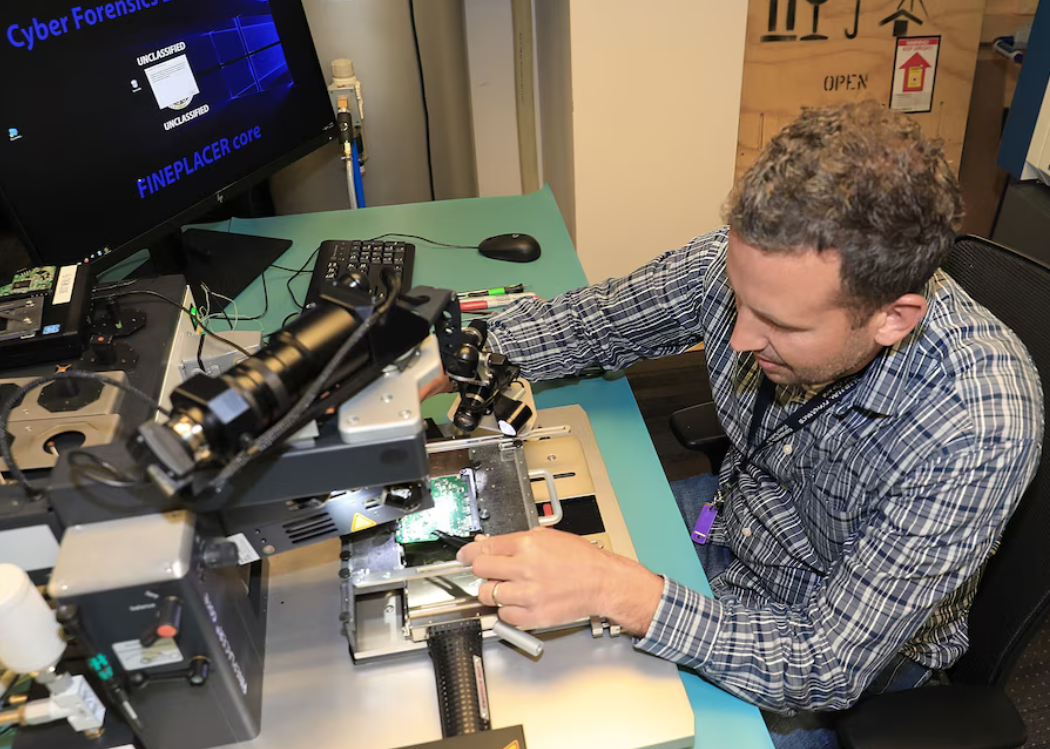

Bu yazımda en önemli adli bilişim araçlarını bir makale altında toplamak istedim. Bilgi teknolojilerinde mutlaka bir tanesi bir gün bir işinize yarayacak 30 adet...

Çok faktörlü kimlik doğrulama ( MFA, 2FA, 3FA ... ) ile tek faktörlü kimlik doğrulama arasındaki farkları ve hangisinin daha güvenli olduğu konusunu kısaca...

Kafka, yüksek performanslı ve dağıtık bir olay akışı ve mesaj sistemi olarak bilinir. Apache Software Foundation tarafından geliştirilen açık kaynaklı bir yazılımdır. Kafka, büyük...

Redis, açık kaynaklı ve hızlı bir veri yapısı depolama sistemidir. Veri yapısı, verileri anahtar-değer çiftleri olarak saklar ve çeşitli işlemleri destekler. İşte Redis'in nasıl...

Ailesi için eve yiyecek getirmek isteyen bir avcının önce ne tür bir hayvanı hedef alacağına karar vermesi gerekir. Her ava çıkış, avcının ne zaman...

Fortinet®, 2023 Operasyonel Teknoloji ve Siber Güvenlik Durumu Raporu’nun bulgularını açıkladı. Sonuçlar, operasyonel teknoloji (OT) güvenliğinin mevcut durumunu temsil ediyor ve kurumların sürekli genişleyen...

Telefonunuzun hacklendiğini belirlemek zor olabilir, çünkü hacklenmiş bir telefonun bazı belirtileri diğer teknik sorunlarla veya yazılım hatalarıyla da ilişkilendirilebilir. Ancak aşağıda listelenen belirtiler, telefonunuzun...

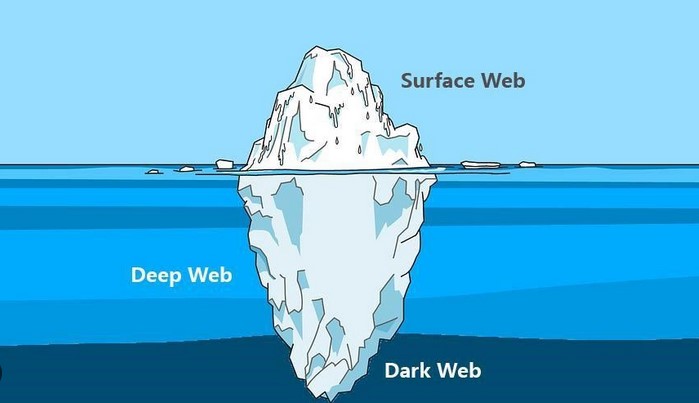

Dark web, internetin görülebilir kısmından farklı olarak, anonim ve şifreli bir ağda bulunan web sitelerinin olduğu bölümdür. Bu bölüm, genellikle kullanıcının kimliğini gizleyen ve...

Dolandırıcılar sürekli olarak yeni dolandırıcılık yöntemleri geliştirmekte ve geleneksel yöntemlerin yanı sıra daha sofistike taktikler kullanmaktadır. İşte bazı örnekler: Kripto para dolandırıcılığı: Kripto para...

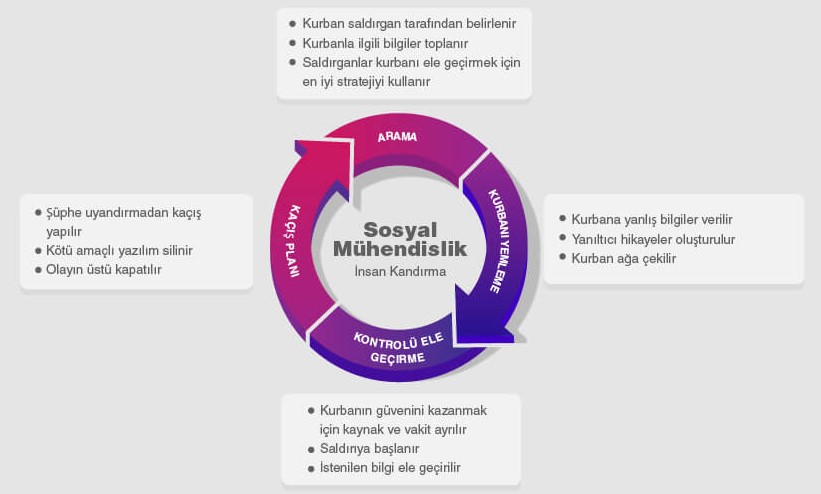

Sosyal mühendislik, siber saldırganların insanları kandırıp manipüle ederek bilgi veya sistemlere erişim elde etmelerini amaçlayan bir taktiktir. Bu taktik, siber saldırganların hedeflerine ulaşmak için...

Siber suçlar, internet üzerinden yapılan yasa dışı faaliyetlerdir ve her yıl milyarlarca dolar zarara yol açmaktadır. Siber suçlarla mücadele etmek için aşağıdaki adımlar atılabilir:...

Günümüzde siber saldırılar, çeşitli nedenlerden kaynaklanabilir. Bugün en çok karşılaşılan ve yaygın nedenlerin bilgisini kısa kısa paylaşacağım. Finansal Kazanç: Siber suçlular, finansal kazanç elde...

SIEM, İngilizce "Security Information and Event Management" kelime öbeklerinin kısaltmasıdır. Güvenlik Bilgisi ve Olay Yönetimi olarak Türkçe'ye çevrilebilir. SIEM, bir organizasyonun bilgisayar ağlarında veya...

Veri Kaybını Önleme (DLP) - terim bugün herhangi bir kuruluş için çok şey ifade ediyor; Gartner tarafından yürütülen yakın tarihli bir CISO anketine göre,...

OpenAI, Kasım 2022'nin sonunda, Yapay Zeka ve olası kullanımlarına anında bir ilgi dalgası yaratan Büyük Dil Modeli (LLM) için yeni arayüz olan ChatGPT'yi piyasaya...