Ailesi için eve yiyecek getirmek isteyen bir avcının önce ne tür bir hayvanı hedef alacağına karar vermesi gerekir. Her ava çıkış, avcının ne zaman dışarı çıkacağını, nereye gideceğini, ne tür bir silah taşıyacağını ve bir dizi başka hususu belirleyen kendi benzersiz yöntemlerini gerektirir.

Siber güvenlik dünyasında da farklı değil. . Sadece “tehdit avına gitmiyorsun.” Aklınızda bir hedef olmalı, doğru yerlere bakmanız ve doğru silahlara ihtiyacınız var. Bu teknik incelemede, başarılı tehdit avı için ihtiyacınız olan minimum araç setini ve veri gereksinimlerini tartışacağız. Bazı okuyucular zamanlarının çoğunu tehdit avına ayırabilseler de, çoğu gibi, bu etkinlik için sınırlı zamanınız ve kaynağınız olduğunu dikkate alacağız. İyi haber şu ki, tehdit avcılığı esnektir ve haftada sadece birkaç saatini tam zamanlı olarak geçirip geçirmediğinize bakılmaksızın herkes bunu yapabilir.

Tehdit avı, ağınızda bulunan kötü amaçlı yazılımları veya saldırganları proaktif olarak arama işlemidir. Genel kabul gören yöntem, farklı kaynaklardan (uç noktalar, sunucular, güvenlik duvarları, güvenlik çözümleri, antivirüs (AV) ve daha fazlası) günlük verilerini merkezi olarak toplayan bir güvenlik bilgisi ve olay yönetimi (SIEM) çözümünden yararlanmaktır. Bir saldırıyı gösterebilecek ağ, uç nokta ve uygulama etkinliğine görünürlük sağlar. Tehdit avcılığı ile ilgili zorluk, ne aranılacağını bilmektir.

Bu nedenle, bu teknik inceleme, tehdit etkinliğinin önde gelen veya aktif bir göstergesi olabilecek şüpheli anormallikleri tespit etmek için kullanabileceğiniz sekiz tür tehdit avını araştırıyor. İlk olarak, tehdit avları için gerekli olan günlük veri türlerini bildiğinizden emin olun.

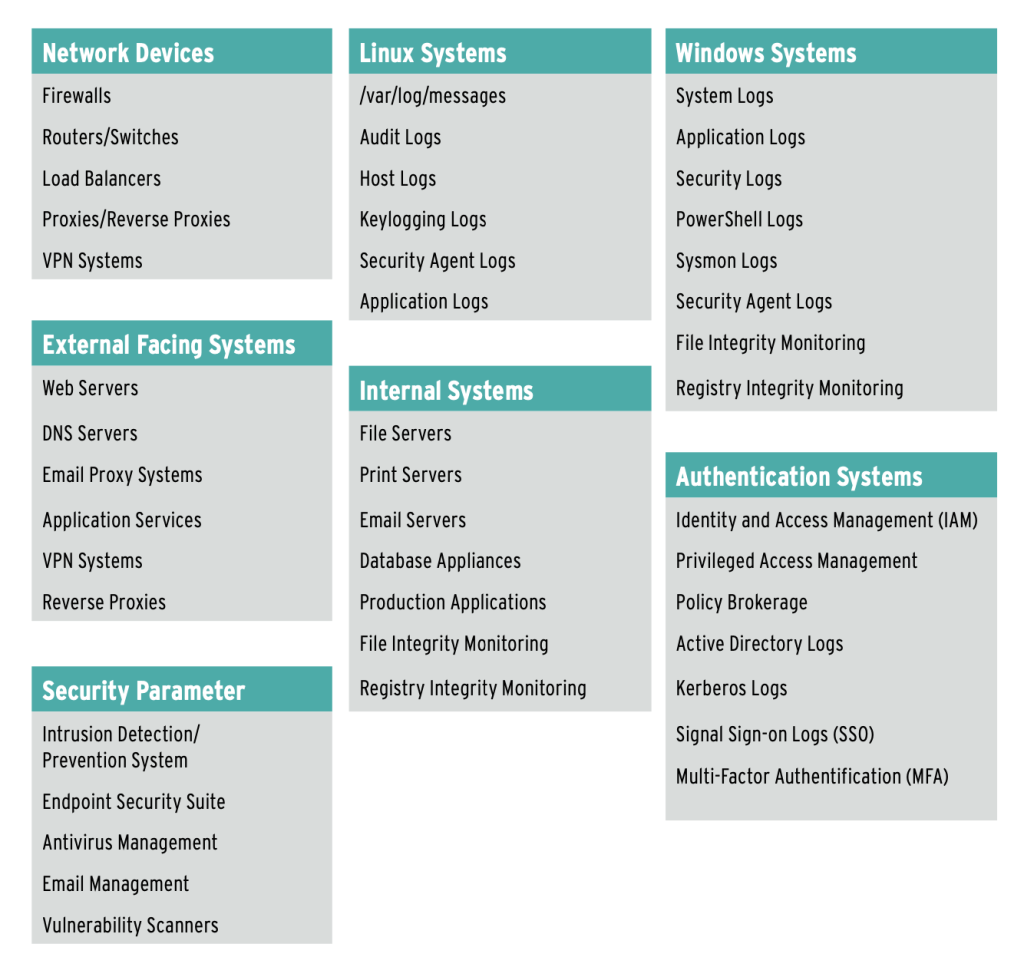

Bir SIEM, yalnızca kullandığı veriler kadar iyidir ve uygun tehdit avı, çok çeşitli günlük kaynaklarından bağlamsal veriler gerektirir. Ortamın güvenlikle ilgili her yönünden günlük verileri toplamak önemlidir: ağınız (ağ cihazları ve harici olarak bakan sistemler dahil), uç noktalar, sunucular (hem Windows hem de Linux), dahili uygulamalar ve hizmetler ve güvenlik ve kimlik doğrulama çözümleri. Aşağıdaki liste, göz önünde bulundurmanız gereken belirli günlük veri kaynaklarına bir örnek sunmaktadır.

SIEM’inizde uygun günlük verilerini merkezi olarak topladığınızda, tehdit avlama sürecine başlayabilirsiniz. Tehdit etkinliğinin en kolay ve daha açıklayıcı göstergelerinden biriyle başlayın: şüpheli yazılımlar.