Özellikle ağ ve yönetici ekibinde sektörde olduğunuz için, bunlardan haberdar olmak için enjeksiyon saldırıları gibi birkaç güvenlik açığını bilmeniz gerekir. Her saldırının veya güvenlik açığının farklı bir yöntemi vardır, en önemlisi enjeksiyon tipi saldırılar. bunu anlamak ve bunun için bir önlem almak için onları bilmeniz gerekir. Burada ayrıca XXE saldırıları, RFI ve LFI saldırıları hakkında bilgi edinebilirsiniz.

Popüler enjeksiyon saldırı türlerini tartışmadan önce, enjeksiyon saldırılarının ne olduğunu tartışalım. Enjeksiyon terimi, saldırının yolunu gösterebilir. Enjeksiyon sıvı ilacı nasıl benzer şekilde vücuttan geçirir, bu saldırganlar bilgiyi almak için bir miktar içerik de verir. Bu enjeksiyon, esas olarak işinizde önemli bir zarar almanızı sağlayan kötü niyetli saldırganlardan gelir.

Enjeksiyon yoluyla, saldırgan farklı türde programlar girebilir. Bu girdiler yorumlanır, böylece işlemci bunu bir komut olarak görür ve çalıştırılır ve bu da yanlış sonuca neden olur. Bundan sonra veriler çökecek ve bir saldırgan işletmenizin tüm gizli verilerini alacak. Enjeksiyon saldırıları, en eski yöntem olduğu için yalnızca saldırganların çoğu yapar.

Enjeksiyon saldırısı önemli sorunlardan biridir ve güvenlik açığı uygulamasında ilk sırada yer almaktadır . Bunun arkasında güçlü nedenler var. Enjeksiyon saldırıları çok tehlikelidir. Enjeksiyon saldırıları uygulama için kullanılır ve gizli ve özel bilgileri çalmaya veya hatta tüm sunucuya sızmaya alışır, bu nedenle yalnızca bunlar web uygulama endüstrisi için bir tehdittir.

En Tehlikeli 10 Enjeksiyon Saldırısı

- Kod yerleştirme

- SQL enjeksiyonu

- Komut enjeksiyonu

- Siteler arası komut dosyası oluşturma

- XPath enjeksiyonu

- Posta komutu yerleştirme

- CRLF enjeksiyonu

- Ana bilgisayar başlığı enjeksiyonu

- LDAP enjeksiyonu

- XXE Enjeksiyon

Kod Enjeksiyonu

Bu, saldırgan programlama dilini, veritabanı işletim sistemini, web uygulamasını vb. Biliyorsa, metin girişi yoluyla kodu enjekte etmenin ve bunu web sunucusuna zorlamanın kolay olacağı bu enjeksiyon saldırısında çok yaygındır.

Bunlar, esas olarak giriş verisi doğrulaması olmayan bir uygulama için olur. Bunda, kullanıcılar istedikleri her şeyi girerler, böylece uygulama potansiyel olarak istismar edilebilir hale gelir ve herhangi bir girdi korsanının koyabileceği ve sunucu girmesine izin verecektir.

Enjeksiyon kodu güvenlik açıklarını bulmak kolaydır; yalnızca farklı içeriği sağlamanız gerekir, ardından saldırgan bunu aynı web uygulamasına koyar. Saldırgan güvenlik açıklarından yararlansa da, gizliliğiniz kaybolur, kullanılabilirlik, bütünlük vb.

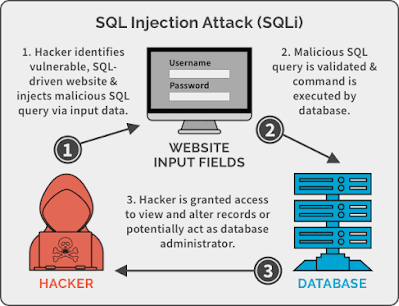

SQL enjeksiyonu

Bu aynı zamanda saldırganların SQL betiklerine saldırdığı benzer bir enjeksiyon türüdür. Bu dil, çoğunlukla bu metin giriş alanındaki sorgu işlemleri tarafından kullanılır. Scrip, doğrudan veritabanı ile çalışacak olan uygulamaya gitmelidir.

Saldırganın ayrıca giriş ekranını geçmesi gerekir veya bazen hassas verileri veritabanından okumak için daha da tehlikeli şeyler yapması gerekir. Ayrıca, iş adamının yeniden yürütmesi gereken veritabanını da yok eder. PHP ve ASP uygulamalarının tümü eski sürümlerdir, bu nedenle SQL enjeksiyon saldırısı şansı daha fazladır.

J2EE ve ASP.Net saldırıya karşı daha korumalıdır ve güvenlik açığını da sağlar, böylece SQL o zaman enjekte edildiğinde saldırıya izin vermez. Saldırganın becerilerinin ve hayal gücünün sınırlı olduğunu hayal bile edemezsiniz. SQL saldırısı da yüksektir.

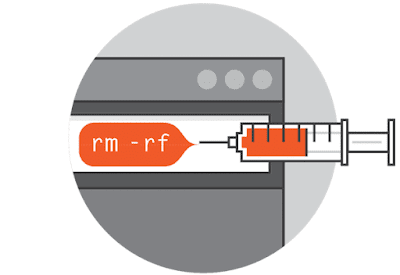

Komut Enjeksiyonu

Yeterli doğrulama yapmazsanız, bu tür bir saldırı beklenir. Burada bu saldırganlar, programlama kodu veya komut dosyası yerine komutu sisteme ekler. Bilgisayar korsanları bazen programlama dilini bilmeyebilir, ancak kesinlikle sunucunun işletim sistemini tanımlarlar.

İşletim sisteminin komutları yürüttüğü ve içeriğin sunucuda bulunan rastgele dosyalar tarafından açığa çıkmasına izin verdiği birkaç sistem vardır. Bu aynı zamanda kullanıcı şifresini diğerleriyle karşılaştırmak için dizin yapısını gösterir.

Bu tür saldırılar, sysadmin kullanılarak azaltılabilir ve ayrıca web uygulamalarının sunucuyu çalıştırabileceği sistemin erişim düzeyini sınırlamaları gerekir.

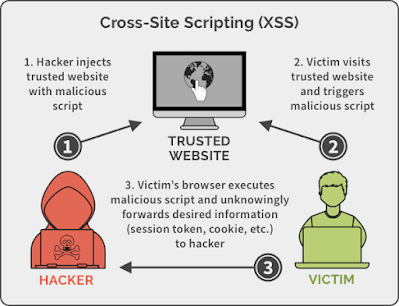

Siteler arası komut dosyası oluşturma

Herhangi bir şey eklendiğinde, çıktı hiçbir şeyi kodlamadan veya doğrulamadan otomatik olarak oluşturulur. Bu, bir saldırganın kötü amaçlı kodu farklı bir son kullanıcıya gönderme şansıdır. Bu uygulamada, saldırganlar bu durumu bir fırsat olarak görür ve kötü amaçlı komut dosyalarını güvenilen web sitesine enjekte eder. Son olarak, bu web sitesi saldırganın kurbanı olur.

Kurban tarayıcısı hiçbir şey fark etmeden kötü amaçlı komut dosyasını çalıştırmaya başlar. Tarayıcı, oturum belirteçlerine, hassas bilgilere, tanımlama bilgilerine vb. Erişime izin verir. Genellikle, XSS saldırıları depolanan ve yansıtılan olmak üzere iki kategoriye ayrılır.

Mağaza içi, kötü amaçlı komut dosyaları, mesaj forumu veya ziyaretçi günlüğü aracılığıyla sunucuyu kalıcı olarak hedefler. Kurban ayrıca tarayıcı talebini mesaj forumundan alır. Yansıyan XSS’de kötü niyetli, girdinin sunucuya gönderildiği yerde bir yanıt verir. Ayrıca sunucudan gelen bir hata mesajı da olabilir.

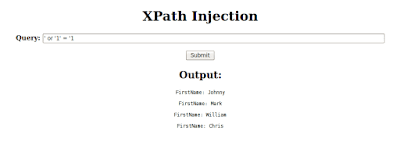

XPath Enjeksiyonu

Bu tür bir yerleştirme, esas olarak kullanıcı XML verileri için XPath Sorgusu ile çalıştığında etkilenir. Bu saldırı, tam olarak saldırganların hatalı biçimlendirilmiş bilgiler gönderdiği SQL enjeksiyonu gibi çalışır, erişim verilerinize saldırırlar.

Hepimizin bildiği gibi, XPath standart dildir, bu nedenle bulacağınız her yerde öznitelikleri belirtebilirsiniz. XML verilerinin ve verileri ayarlayan ve eşleşmesi gereken diğer web uygulamalarının sorgusuna sahiptir.

Yanlış biçimlendirilmiş bir girdi aldığınızda, saldırganın verileri uygulayabilmesi için bu zaman düzeni çalışmaya dönecektir.

Posta komutu Enjeksiyonu

Bu uygulamada, kullanıcı girdisini uygun olmayan şekilde doğrulayan IAMP veya SMTP ifadeleri dahil edilmiştir. Bu ikisi saldırılara karşı güçlü bir korumaya sahip olmayacak ve çoğu web sunucusundan yararlanılabilir.

Posta yoluyla girdikten sonra, saldırganlar captcha’lar için kısıtlamalardan ve sınırlı talep sayılarından kurtuldular. Komutları enjekte etmek için mesaj gönderebilmeleri için geçerli bir e-posta hesabına ihtiyaçları vardır.

Genellikle bu enjeksiyonlar, mesaj okuma işlevinden yararlanabilen web posta uygulamasında yapılabilir.

CRLF Enjeksiyonu

CRLF’nin en iyi kombinasyonu, satır başı ve satır beslemedir. Bu, saldırı yöntemini temsil eden bir web formudur. HTTP, NNTP veya MIME gibi birçok geleneksel internet protokolüne sahiptir.

Genellikle bu saldırı, savunmasız web uygulamasına dayalı olarak gerçekleştirilir ve kullanıcı noktası için doğru filtrelemeyi yapmaz.

Burada güvenlik açığı, uygun filtreleme yapmayan web uygulamasının açılmasına yardımcı olur.

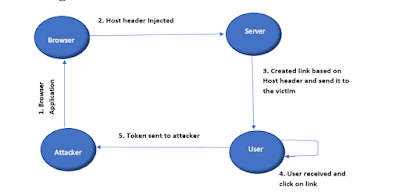

Ana Bilgisayar Üstbilgi Enjeksiyonu

Bu sunucuda birçok web sitesi veya uygulama, yerleşik web sitesini veya web uygulamasını belirlemenin gerekli olduğu yerleri içerir.

Herkesin gelen talebi işleyen sanal bir ana bilgisayarı vardır. Burada sunucu, isteği gönderebilen sanal ana bilgisayardır. Sunucu geçersiz bir ana bilgisayar başlığı alırsa, bu sefer genellikle ilk sanal ana makineden geçer.

Bu güvenlik açığı saldırganı, rastgele ana bilgisayar başlıkları göndermek için kullanılır. Ana bilgisayar üstbilgisi manipülasyonu, diğer web geliştirme teknolojisi bunu yapsa da, doğrudan PHP uygulamasıyla ilgilidir.

Ana bilgisayar başlığı saldırıları, web önbelleği zehirlenmesi gibi diğer saldırı türleri gibi çalışır ve bunun sonuçları, parola sıfırlama çalışması gibi saldırganlar tarafından gerçekleştirilen her tür uygulamayı da içerir.

LDAP Enjeksiyonu

Bu, diğer ağ ile kolaylaştırılan en iyi protokol tasarımlarından biridir. Bu, tek oturum açma sistemini kullanabileceğiniz ve burada kullanıcı adı ve parolanın saklanacağı çok kullanışlı bir intranettir.

Bu LDAP sorgusu, kontrolünü etkileyen özel kontrol karakteriyle ilgilenir. Saldırgan, LDAP’nin amaçlanan davranışını değiştirebilir ve bu da karakteri kontrol edebilir.

Ayrıca, yanlış bir şekilde doğrulanan LDAP enjeksiyon saldırısına izin veren birkaç kök sorunu da olabilir. Metin kullanıcısı, LDAP sorgusunun bir parçası olduğu uygulamayı gönderir ve temizlemeden gelir.

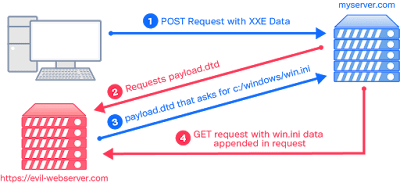

XXE Enjeksiyon

Bu tür bir enjeksiyon, XML harici öğesinin (XXE) derlenmesinde güvenlik açığı verir. DTD’lere zayıf XML ayrıştırıcı güvenliği sağladığı desteğinden yararlandı.

Saldırgan, yol geçişinden SSRF’ye kadar uzaktan kod yürütülmesine sahip olduğu çeşitli saldırıları gerçekleştiren hazırlanmış XML belgelerini kolayca kullanabilir.

Diğer dört saldırı gibi, doğrulanmamış kullanıcı girdisini istismar etmemiştir ve doğası gereği güvenli olmayan bir mirası vardır. Uygulamayı XML belgelerinde işlerseniz, DTD’nin desteğini devre dışı bırakan güvenlik açığından kaçınmanın tek yolu budur.

Sonuç – Enjeksiyon Saldırıları

Yazıda da bahsettiğimiz gibi, tüm saldırılar doğrudan sunucuya ve internet açık erişim ile ilgili her şeye yöneliktir. Bu saldırıları önlemek için, ilgili yazılım satıcıları tarafından yayınlanan gelişmiş uygulamalar ve düzenli güncellemelerle bunu güncellemeniz gerekir.