Saldırı Tespit Sistemi (IDS)

Saldırı Tespit Sistemi (IDS), şüpheli etkinlik için ağ trafiğini izleyen ve bu tür bir etkinlik bulunduğunda uyarı veren bir sistemdir. Bir ağı veya sistemi zararlı etkinlik veya politika ihlali açısından tarayan bir yazılım uygulamasıdır. Herhangi bir kötü amaçlı girişim veya ihlal normalde bir yöneticiye bildirilir veya bir güvenlik bilgileri ve olay yönetimi (SIEM) sistemi kullanılarak merkezi olarak toplanır. SIEM sistemi, birden çok kaynaktan gelen çıktıları entegre eder ve kötü amaçlı etkinliği yanlış alarmlardan ayırmak için alarm filtreleme tekniklerini kullanır. Ayrıca tüm bu etkinlikleri zaman damgalı olarak kayıt eder.

Saldırı tespit sistemleri ağları potansiyel olarak kötü amaçlı etkinlikler açısından izlese de, yanlış alarmlar yeni kurulum ya da iyi konfigüre edilmemiş ayarlar nedeniyle karşılaşılan bir durumdur. Bu nedenle, kuruluşların IDS ürünlerini ilk yüklediklerinde ince ayar yapmaları gerekir. Kötü niyetli etkinliklere kıyasla ağdaki normal trafiğin nasıl göründüğünü tanımak için saldırı tespit sistemlerinin düzgün şekilde ayarlanması ve mümkünse belli bir süre ağın normal yapısının izlenmesi ve incelenmesi gerekliliği anlamına gelir.

Saldırı önleme sistemleri, sisteme gelen ağ paketlerini, içerdiği kötü amaçlı etkinlikleri kontrol etmek için izler ve uyarı bildirimleri gönderir.

Saldırı Tespit Sisteminin Sınıflandırılması

IDS 5 tipte sınıflandırılır:

1-) Ağ Saldırı Tespit Sistemi (NIDS)

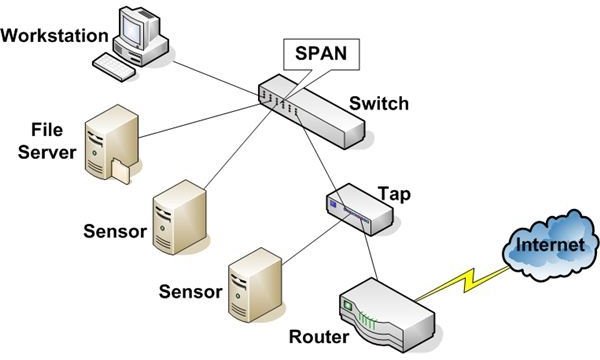

Ağ saldırı tespit sistemleri (NIDS), ağdaki tüm cihazlardan gelen trafiği incelemek için ağ içinde planlanan bir noktada kurulur. Tüm alt ağdaki trafiği geçerken bir gözlem gerçekleştirir ve alt ağlardan geçen trafiği bilinen saldırılarla eşleştirir ve tarama yapar. Bir saldırı tespit edildiğinde veya anormal bir davranış gözlemlendiğinde, uyarı yöneticiye gönderilebilir. Bundan sonra bu olaya gerekli önlemin alınması ya da müdahalenin sağlanması ise yöneticiye kalıyor.

2-) Ana Bilgisayar İzinsiz Giriş Tespit Sistemi (HIDS)

Ana bilgisayar saldırı tespit sistemleri (HIDS), ağdaki bağımsız ana bilgisayarlarda veya cihazlarda çalışır. HIDS, gelen ve giden paketleri yalnızca cihazdan izler ve şüpheli veya kötü amaçlı bir etkinlik tespit edildiğinde yöneticiyi uyarır. Mevcut sistem dosyalarının anlık görüntüsünü alır ve önceki anlık görüntü ile karşılaştırır. Analitik sistem dosyaları düzenlenmiş veya silinmişse, araştırmak için yöneticiye bir uyarı gönderilir. HIDS kullanımına bir örnek, düzenlerini değiştirilmesi beklenmeyen kritik iş makinelerinde görülebilir.

3-) Protokol tabanlı Saldırı Tespit Sistemi (PIDS)

Protokol tabanlı saldırı tespit sistemi (PIDS), bir kullanıcı / cihaz ve sunucu arasındaki protokolü kontrol eden ve yorumlayan, sürekli olarak sunucunun ön ucunda bulunan bir sistem veya aracından oluşur. HTTPS protokol akışını düzenli olarak izleyerek ve ilgili HTTP protokolünü kabul ederek web sunucusunu korumaya çalışır. HTTPS şifrelenmemiş olduğundan ve web sunum katmanına hemen girmeden önce, bu sistemin HTTPS’yi kullanmak için bu arayüzde kalması gerekir.

4-) Uygulama Protokolü Tabanlı Saldırı Tespit Sistemi (APIDS)

Uygulama Protokolü Tabanlı Saldırı Tespit Sistemi (APIDS), genellikle bir grup sunucuda bulunan bir sistem veya aracıdır. Uygulamaya özel protokoller üzerindeki iletişimi izleyerek ve yorumlayarak saldırıları tanımlar. Örneğin, web sunucusundaki veritabanıyla işlem yaptığı için, ara katman yazılımına özgü SQL protokolü izlenerek tespit yapılmaya çalışılabilir.

5-) Hibrit Saldırı Tespit Sistemi

Hibrid saldırı tespit sistemi, izinsiz giriş tespit sistemine iki veya daha fazla yaklaşımın kombinasyonu ile yapılır. Karma saldırı tespit sisteminde, ana sistem aracısı veya sistem verileri, ağ sisteminin tam bir görünümünü geliştirmek için ağ bilgileri ile birleştirilir. Hibrit saldırı tespit sistemi diğer saldırı tespit sistemine göre daha etkilidir. Prelude, Hybrid IDS’nin bir örneğidir.

IDS Tespit Yöntemleri

a-) İmza Tabanlı Yöntem

İmza tabanlı IDS, saldırıları bayt sayısı veya 1 sayısı veya ağ trafiğindeki 0 sayısı gibi belirli kalıplar temelinde algılar. Ayrıca, kötü amaçlı yazılım tarafından kullanılan zaten bilinen kötü amaçlı talimatlar dizisini temel alarak algılar. IDS’de algılanan kalıplar imza olarak bilinir.

İmza tabanlı IDS, düzeni (imzası) sistemde bulunan saldırıları kolayca algılayabilir, ancak kalıpları (imzası) bilinmediği için yeni kötü amaçlı yazılım saldırılarını tespit etmek oldukça zordur.

b-) Anomali Tabanlı Yöntem

Yeni kötü amaçlı yazılımlar hızla geliştirildikçe, bilinmeyen kötü amaçlı yazılım saldırılarını tespit etmek için anomali tabanlı IDS tanıtıldı. Anomali tabanlı IDS’de güvenilir bir aktivite modeli oluşturmak için makine öğrenmenin kullanımı vardır ve gelen her şey bu modelle karşılaştırılır ve modelde bulunmadığı takdirde şüpheli olarak ilan edilir. Makine öğrenimi tabanlı yöntem, imza tabanlı IDS’ye kıyasla daha iyi bir genelleştirilmiş özelliğe sahiptir, çünkü bu modeller uygulamalara ve donanım yapılandırmalarına göre eğitilebilir.

IDS’nin Güvenlik Duvarları ile Karşılaştırılması

Hem IDS hem de güvenlik duvarı ağ güvenliği ile ilgilidir, ancak IDS güvenlik duvarından farklıdır, çünkü bir güvenlik duvarı müdahaleleri önlemek için dışarıdan içeriye bakar.

Güvenlik duvarları, izinsiz girişleri önlemek için ağlar arasındaki erişimi kısıtlar ve ağın içinden bir saldırı olursa sinyal vermez. IDS, şüpheli bir izinsiz girişi gerçekleştiğinde açıklar ve ardından bir alarm sinyali verir.