Günümüzde her geçen gün siber tehditlerin sayısı artıyor ve saldırılar hız kazanarak devam ediyor. Bu durum konuyla ilgili bilinçlenmenin ne kadar kritik olduğunun kanıtı niteliğindedir. Bilinçli ve kalifiye çalışanlar yetiştirmek ve çalışanlarını eğitmek her firmanın bir gereksinimi olma konumuna gelmiştir. Bu yazıda güncel ve en önemli on tehdit kaynağını kısaca sizlere aktarmaya çalışacağım.

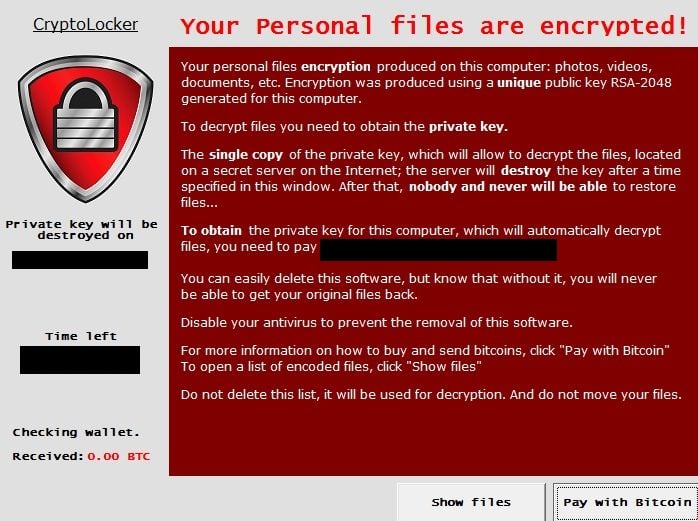

1- Ransomware

Fidye yazılımı, son zamanlarda daha çok göze çarpan tehditlerden biri olarak kötü amaçlı uygulamalar sıralamasında hızla yükseldi. Fidye yazılımıyla ilgili endişe verici olan şey, bir bilgisayarı kilitleyebilmesi ve ancak sahibi fidye ödedikten sonra onu açabilmesidir. Bu sistemle hi-jacking bileşeni fidye yazılımını çok yıkıcı hale getiriyor. Saldırganlar, maksimum engellemeyi sağlamak için kurbanları hakkında istihbarat toplamada fazlaca zaman harcıyor ve fidye ölçekleri buna göre büyütülüyor.

2- Fileless Malware

Dosyasız kötü amaçlı yazılım, “dosyasız” lakabını kazandı çünkü sabit sürücüde dosyalar olarak mevcut değil. Saldırganlar, RAM’i işgal etmek için dosyasız kötü amaçlı yazılımlar programlar kullanıyorlar. Tehdit analistleri, sürücüde kırıntılar bırakmadığı için bu tür kötü amaçlı yazılımların izlerini bulmakta zorlanırlar. Dosyasız kötü amaçlı yazılım, yalnızca programcılar saldırıyı başlatması için emir verdiğinde görünür hale gelir. Siber suçlular genellikle bankalara ATM’lere yerleştirerek dosyasız kötü amaçlı yazılımları dağıtır. Bilgisayar korsanları sırayla nakit makinelerinin kontrolünü kazanır. Dosyasız kötü amaçlı yazılım için diğer bir başarılı kullanıcı tutucunun sahip olduğu yük dağıtımıdır. Dosyasız kötü amaçlı yazılımlar, bilgisayar sahibi olan bitenden tamamen habersiz olduğu için fidye yazılımını sisteme yükleyebilir.

3- Crypto Malware

2017’de kripto para birimlerinin yükselişi ve Bitcoin’deki patlayıcı büyüme siber suçluların da dikkatini çekti. Kötü amaçlı yazılım mühendisleri, virüs bulaşmış bir bilgisayarın tarayıcısı İnternete girdiğinde aslında kripto para madenciliği yapabilen kötü amaçlı yazılımlar geliştirdiler. Doğrudan zararlı olmasa da, kripto-kötü amaçlı yazılımın bir bilgisayarın işlem gücü büyük kripto para birimini çalarken yıkıcı olduğu kanıtlandı. Etkilenen bilgisayar çöküyor ve dosyaları çekerken ve programları çalıştırırken belirgin şekilde yavaşlıyor. Zamanla bilgisayar, kripto-kötü amaçlı yazılımın neden olduğu yük nedeniyle bozulacaktır.

4- Zero-Day Threats

Yazılımların hemen ilk sürümde mükemmel ve açıksız hale gelmeleri mümkün değildir. Her program, bilgisayar korsanlarının ve siber suçluların yararlanabileceği, güvenlik açıkları adı verilen güvenlik deliklerini (backdoor) barındırır. Bilgisayar korsanları yazılımı yazan yazılımcıların bile fark etmedikleri ya da önemsemedikleri bu açıkları keşfettiğinde sıfırıncı gün açığı ortaya çıkmış olur. Bu programın güvenlik açığı, zararlı yazılım dağıtmak veya kötü amaçlı kod enjekte etmek için kullanılırsa, bu bir sıfır gün istismarıdır. Çalışanların bir Word belge dosyasını açtığını ve ardından sistemde fidye yazılımı başlattığını hayal edin…

5- Meltdown and Spectre

Meltdown ve Spectre, esasen işlemci yongalarının içindeki güvenlik açıklarıdır. İntel için meltdown, amd için spectre ve mobil cihazlarda (arm) bulunan yani kullandığımız bütün bilgisayar telefon tablet vs. cihazların işlemcilerin önbelleğinde yani donanımsal olarak yerleşmiş bir güvenlik açığıdır. Her iki güvenlik açıklarından özel olarak bahsetmeyi hak eden şey, içsel (donanımsal) bir kusur içerisindeki işlemciler olduğundan ve sistemin bu kadar düşük bir seviyesinde bulunduğundan, onu istismar etmeye kararlı bilgisayar korsanlarına karşı savunmanın zor olmasıdır. Ayrıca, bir bilgisayarın belleğinin kısıtlı bölümlerine erişim elde edecek ve kullanıcının hassas bilgilerine erişim kazanacaktır.

6- Iot Malware

Er ya da geç evler ve işletmeler kendi akıllı ortamlarına ev sahipliği yapacak. Sıcaklık hakkında bilgi edinmek için sensörler kullanacaklar, aydınlatmayı kontrol etmek için uygulamaları kullanacaklar ve güvenliği izlemek için enerji açısından verimli kameralar bağlayacaklar. Sorun, bu akıllı cihazların donanım yazılımlarında da güvenlik açıkları bulunuyor olmasıdır. Bilgisayar korsanları, bu akıllı cihazları kontrol etmek için bu güvenlik açıklarından yararlanabilir. Bilgisayar korsanlarının ofisleri kapattığını, gücün akıllı prizlerden geçmesini engellediğini veya sizi akıllı gözetim sisteminizden izlediğini hayal edin.

7- Banking Malware

Bankacılık kötü amaçlı yazılımları, kullanıcılardan finansal bilgileri çalmak ve bilgileri bilgisayar korsanlarına iletmek için vardır, böylece siber suçlular kurbanlardan para çalabilir. Bazı bankacılık kötü amaçlı yazılımları, akıllı telefonlar artık insanların çevrimiçi işlem yapmasına izin verdiğinden özellikle mobil kullanıcıları hedefliyor. Bu tür kötü amaçlı yazılımlarla ilgili sinsi olan şey, yazarlarının bunları Android benzeri pil uygulamaları veya oyunları için indirebileceğiniz uygulamalar olarak vermesidir. Bu tür kötü amaçlı yazılımlar, siz farkında değilken arka planda çalışacak ve verilerinizi çalacaktır. Kötü amaçlı bankacılık yazılımlarının enkarnasyonu olan Emotet, şu anda piyasadaki en tehlikeli kötü amaçlı yazılım türlerinden biridir. Temel olarak Emotetcan, tespit edilmekten kaçınmak için şeklini değiştirir ve ardından sistemde kendini çoğaltır. Bir sonraki hedefine girmek için bir makineden diğerine kaba kuvvet (bruteforce) saldırıları gerçekleştirerek geçecektir. Bu kötü amaçlı yazılım, bir kullanıcının finansal bilgilerini, banka bilgilerini ve hatta Bitcoin cüzdanlarını hedef alır.

8- Stegware

Stegware, kötü amaçlı yazılımın saldırı yüzeyini genişletir. Bilgisayar korsanları, başka bir dosya, görüntü, video veya mesajın içine başka bir dosya, görüntü, video veya mesajın içinde saklanma eylemini içeren steganografi kullanır. DarkWeb’deki kitler aracılığıyla amatörlerin bile kullanabileceği stegware mevcut.

9- Phishing Email

Kimlik avı, kuruluşların karşılaştığı tüm ihlallerin % 90’ından sorumludur, geçen yıl % 65 artmıştır ve iş kayıplarında 12 milyar doları aşmaktadır. İnsan hatası ve ihlale yol açan insan hatası biçimi nedeniyle bir miktar veri ihlali meydana gelmektedir. bir çalışan, e-postayı okuduğunda ya da tepkisel bir hareket verdiğinde gerçekleşir. Bir kimlik avı e-postası genellikle fidye yazılımı veya bir truva atı virüsü gibi açıldıktan hemen sonra sisteme zarar veren bir yük taşır.

10- Advanced Persistent Threats

Son olarak, kuruluşlar ileri düzeyde kalıcı tehditlere karşı dikkatli olmalıdır. Bunlar, bir siber saldırıya uygulandıklarında “uzun bir dolandırıcılık” olarak adlandıracağınız şeylerdir. APT’lerle sisteme giren siber suçlular, başarılı bir şekilde sızdıktan sonra hedeflerini gözetlemek için çok zaman harcarlar. Bilgi topladıktan sonra, verileri yakalamaya ve kendi sunucularına göndermeye başlarlar. Bu tür saldırılar, kurban farkında olmadan yıllarca devam edebilmesi açısından ısrarcıdır. APT’lere katılan hackerlar kendilerini işine adamış profesyonellerdir ve genellikle hedef organizasyonlarına sızmak için gruplar halinde çalışırlar.

Bu grupların hedef aldığı firma ya da kuruluşların saldırıyı engelleme olasılığı çoğunlukla bulunmayacak ve saldırganlar hedef sisteme sızacaktır. Asıl tespit faaliyeti bu sızıntı sonrasında rapor ya da anomali kontrolleri ile yapılabilir. Bu tespitin yapılabilmesi bile çok sıkı sistemlerde aylar sürebilir. Bu nedenle bu tehdit tipine çok dikkat edilmelidir. Kritik kurumlardaki tüm personelleri siber güvenlik eğitimi almaları sağlanmalıdır.